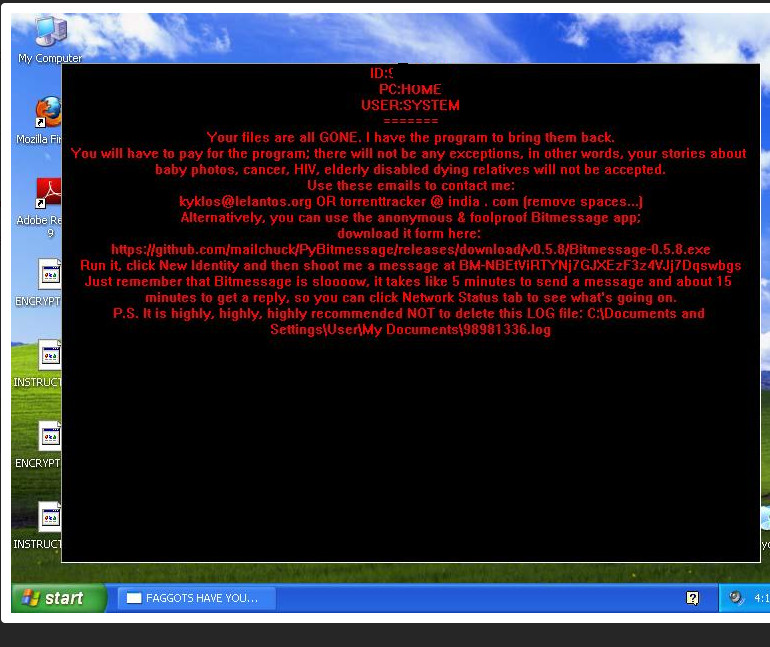

Ransomware jeglicher Art

27.05.2016 um 12:52Na ! Wenn das nicht mal ein Angebot ist ! :D :D

Ja, aber nur weil die Backups wieder eingespielt werden konnten. Ansonsten hätte man zahlen und hoffen müssen.venerdi schrieb:dann hat Dein Kunde ja nochmal Glück gehabt.

Die Details kann ich nicht mehr im Detail nachvollziehen, da sich die Schadware teilweise (vermutlich) wieder selbst gelöscht hat. Allerdings habe ich zwei der Schadprogramme lokalisiert und interessanterweise werden die Programme von der meisten Antivirensoftware als harmlos erkannt.venerdi schrieb:So wie Du den Infektionsweg beschreibst scheint es eine entsprechend präparierte Seite gewesen zu sein.

Dann genügt es wenn mit der Mouse über eine bestimmte Stelle gefahren wird und man hat die Seuche.

Leider nicht mehr viel, sie liessen sich auch durch eine Provokation nicht aus der Reserve locken und haben die Niederlage relativ sportlich genommen.venerdi schrieb:Nicht schlecht die Leute scheinen lernfähig zu sein.

Nachdem der Weg mit Dateianhängen bekannt ist weichen sie auf andere Möglichkeiten aus.

Wenn sie dann noch ihre Seuche auf Windows-Rechnern mit Systemrechten ausstatten dann geht noch mehr.

Na schauen wir mal was da noch kommt.

Da hat mir ein befreundeter It Experte / Elektriker was erzaählt.venerdi schrieb:Die schöne neue vernetzte Welt.

Eine neue Version der Locky-Ransomware kann jetzt auch Rechner ohne Internetverbindung verschlüsseln. Die Offline-Variante hat für die Opfer immerhin einen kleinen Vorteil.

Alle PCs, die mit der Offline-Version verschlüsselt wurden, nutzen den gleichen Key.http://www.golem.de/news/erpressungstrojaner-locky-kann-jetzt-auch-offline-1607-122125.html

Wenn also ein Betroffener den Entschlüsselungs-Key erhält, kann dieser bei allen Offline-Opfern eingesetzt werden. Bei ihnen wird die ID aus 32 Buchstaben und Zahlen gebildet und nicht, wie sonst üblich, als Hexcode.